Esse recurso permite gerenciar as identidades de acesso ao VDI e reforça a segurança dos dados corporativos para minimizar os riscos de roubo da informação

A partir da virtualização de desktops, os usuários podem acessar e gerenciar seus sistemas operacionais e aplicações que estejam na nuvem, utilizando qualquer dispositivo. A virtualização permite uma maior proteção dos dados, pois deixa de ser necessário armazená-los no local físico. Porém, como os dados de uma empresa podem ser acessados por diversos colaboradores, os riscos de violação na segurança ainda são uma preocupação frequente.

Na maioria das corporações, senhas tradicionais - que mesclam números, letras e símbolos, são as mais usadas, no entanto, elas não são mais consideradas suficientes. Esse tipo de codificação fazia sentido quando os usuários utilizavam apenas alguns recursos online, agora, como a maioria dos negócios são realizados na internet, ele precisa criar uma sequência diferente para cada aplicação. Isso leva muitas pessoas a perderem suas senhas com facilidade, gerando mais trabalho para a equipe de TI, ou a usarem a mesma sequência para diversas aplicações, o que acaba enfraquecendo a segurança.

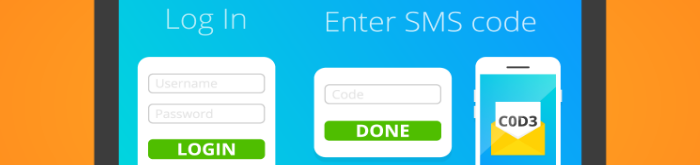

Por isso, para garantir a proteção dos dados corporativos no desktop virtualizado de forma eficiente, outros métodos são utilizados, como a autenticação de dois fatores (2FA). Esse recurso é oferecido por prestadores de serviços online e acrescenta uma camada adicional de segurança para o acesso aos dados, ou seja, a autenticação de dois fatores exige que o usuário forneça duas formas de autenticação. A primeira, normalmente, é a combinação tradicional de login e senha. O segundo fator é o reforço e pode variar de acordo com o serviço, sendo um token enviado por SMS, um código por e-mail, identificação por biometria, entre outros.

A 2FA é um método mais eficiente pois, mesmo que o invasor consiga descobrir qual é a senha de acesso de algum colaborador, ele ainda precisaria ser capaz de acessar o segundo fator, o que é muito mais difícil e implicaria no roubo do smartphone que recebe o token ou a invasão da conta de e-mail deste usuário.

Além disso, outra grande vantagem de se utilizar a autenticação de dois fatores é que ela permite que os usuários saibam quando suas senhas são descobertas e usadas por terceiros. Se acontecer de o colaborador receber o código de autenticação em seu dispositivo sem ter solicitado o acesso, ele descobre facilmente que outra pessoa está tentando utilizar seu login. Assim, caso isso aconteça, a senha pode ser modificada imediatamente.

O Token RSA SecurID é um dos geradores de códigos mais utilizados no método 2FA pelas corporações e é ideal para as empresas que usam diversas aplicações externas por meio de softwares como serviço. Ele é um dispositivo pequeno que exibe um código numérico em um display, que muda automaticamente, a cada minuto e é sincronizado ao software RSA Authentication Manager, o qual fornece capacidade de gerenciamento para esse tipo de método de segurança por códigos.

O processo de autenticação no RSA Authentication Manager acontece quando o usuário insere um código PIN inicial, criado por ele, assim, essa informação é transmitida para a aplicação RSA, que calcula o código e é responsável por liberar ou negar o acesso.

Nesse método, é possível realizar o gerenciamento por meio de um painel administrativo que fornece uma visão geral de todos os usuários e quais tokens foram gerados. Ele também permite a configuração de quais recursos cada usuário pode acessar e quais as atividades de autenticação foram realizadas nos últimos dias.

O RSA pode ser configurado, ainda, para alguns fluxos de trabalho mais complexos com diversas coleções de tokens de hardware terceirizados. Isso pode ser útil caso a empresa precise solicitar códigos adicionais para serem aprovados pelos administradores. Há também um portal de serviço, no qual pode-se realizar tarefas de gerenciamento de comuns, sendo possível redefinir PINs ou mover aqueles do hardware para tokens baseados em software. Devido à eficiência desse modelo, há diversos provedores de serviços de gerenciamento que oferecem a versão hospedada em software.

Como aplicar 2FA ao acesso do desktop virtual

A forma mais tradicional de se adicionar a 2FA na implantação VDI é por meio da instalação do servidor de autenticação por software no Data Center. Em seguida, é feita a configuração no VDI para que seja possível ser realizada a autenticação. Porém, muitos gestores de TI não consideram necessário construir e gerenciar seus próprios servidores de autenticação, especialmente em empresas que utilizam desktop como serviço (DaaS).

Muitos dos novos sistemas de autenticação de dois fatores estão disponíveis como serviço. Assim, em vez das organizações gastarem com investimentos iniciais, instalações e manutenção, podem contratar o serviço de algum provedor. Os administradores VDI precisarão apenas configurar o serviço que será fornecido a partir da internet e não do servidor local.

A maioria dos serviços VDI suportam o RADIUS (Remote Authentication Dial In User Service) para A2F, que é um protocolo de autorização que verifica a identidade digital do usuário e garante que ele somente tenha acesso aos recursos autorizados, além de coletar informações sobre os recursos do sistema usados pelos usuários. Assim, os gestores ficam responsáveis apenas por gerenciar o acesso.

A autenticação de dois fatores (2FA) não é um método infalível, mas tem sido uma ótima alternativa para as empresas que precisam de proteção a mais para dados sensíveis.

%20%E2%80%94%201903%20x%20466%20px.webp)

![[9996] Banner MOBILE - premio [9996] Banner MOBILE - premio](https://blog-pt.lac.tdsynnex.com/hubfs/%5B9996%5D%20Banner%20MOBILE%20-%20500x500.png)

.jpg)

.webp)

Escreva seu comentário